最新文章:

- Google Map api国内正常使用该如何配置(2021最新)

- wordpress国内网速慢加速及防DDOS攻击快速CF切换教程

- 2.18-3.31,共战疫情,阿里云免费送.网址域名

- Ubuntu安装时出现“failed to load ldlinux.c32”

- iconv函数报错 Detected an illegal character in input string

首页 软件工具

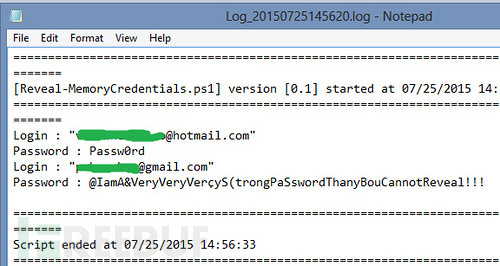

RWMC:利用PowerShell提取Windows账号密码的利器

发布时间:2016年01月31日 评论数:抢沙发 阅读数:4726

RWMC(Reveal Windows Memory Credentials)是一个Windows PowerShell脚本,仅仅使用它和CDB命令行选项(Windows调试器)就可以提取Windows凭证,此外可以本地提取、远程提取,还可以从dump出来的内存文件中提取,同时即使运行环境系统架构与目标系统不同,也能够正常工作。影响范围包括Windows 2003到2012、Windows 7(32位和64位)、Windows 8以及Windows 10家庭版。

值得注意的是,该脚本不同于Mimikatz和WCE,因为它不需要利用系统dll文件来解密数据,所有的解密工作都在这个脚本中完成。

功能清单

RWMC的主要功能和特点包括:

1、完全的PowerShell脚本实现 2、能够在本地工作、远程工作,或者从目标机器上收集到的dump文件中提取 3、不需要使用操作系统dll文件来在内存中定位凭证地址,但是需要一个简单的微软调试器 4、不需要使用操作系统dll文件来破译收集的密码,破译工作完全由PowerShell脚本实现(AES、3DES、DES-X) 5、它能够破译微软未归档的DES-X 6、它能够工作在与目标系统不同架构的系统上 7、在内存中不留痕迹工作环境范围

它能够正常工作的系统版本包括:

Windows 2003到2012,以及Windows 10 (在Windows 2003、2008R2、2012、2012R2以及Windows 7的32位和64位平台、Windows 8和Windows 10的家庭版都测试通过)。甚至,在另一种与目标系统不同架构的系统上也能正常工作。

运行环境要求

为了确保正常有效地工作,需要具备以下环境:

1、PowerShell 3

2、允许在你的机器上运行PowerShell脚本,所以需要修改PowerShell执行策略,例如:Set-ExecutionPolicy Unrestricted -force 3、与互联网连通使用举例

下面,以Windows 2012R2或Windows 10系统为例,给出使用该工具的不同方法:

(1)远程提取:

* Launch the script

* Local computer, Remote computer or from a dump file ? (local, remote, dump): remote [enter]

* serverName [enter](2)从一个dump文件中提取:如果你必须转储目标机器的本地安全认证子系统服务(LSASS)进程信息,你可以用下面的功能选项来执行脚本:

* Launch the script

* Local computer, Remote computer or from a dump file ? (local, remote, dump): dump [enter]

* d:\directory_of_the_dump [enter](3)本地提取

* Launch the script

* Local computer, Remote computer or from a dump file ? (local, remote, dump): local [enter]Github下载地址

你可以在这里下载RWMC:点我下载。

*参考来源:darknet、Github,FB小编JackFree编译,转载请注明来自FreeBuf黑客与极客(FreeBuf.com)

本文作者:Mr.linus

文章标题: RWMC:利用PowerShell提取Windows账号密码的利器

本文地址:http://www.90qj.com/277.html 本文已经被百度收录,点击查看详情

版权声明:若无注明,本文皆为“挨踢 Blog”原创,转载请保留文章出处。

本文地址:http://www.90qj.com/277.html 本文已经被百度收录,点击查看详情

版权声明:若无注明,本文皆为“挨踢 Blog”原创,转载请保留文章出处。

相关文章