最新文章:

- Google Map api国内正常使用该如何配置(2021最新)

- wordpress国内网速慢加速及防DDOS攻击快速CF切换教程

- 2.18-3.31,共战疫情,阿里云免费送.网址域名

- Ubuntu安装时出现“failed to load ldlinux.c32”

- iconv函数报错 Detected an illegal character in input string

首页 信息安全

“暗影大盗”远控木马分析报告

发布时间:2016年01月31日 评论数:抢沙发 阅读数:4084

一、概述

经多个用户反馈,有骗子谎称交易游戏装备,将压缩包发过来诱导其点击其中的“图片”。而等到实际交易的过程中,用户发现自己突然无法控制鼠标键盘,而骗子实际控制了他的电脑,盗走了他游戏中的财产,造成了损失。

哈勃分析系统查询发现,这是一类以游戏交易为幌子,实际目标是对受害者电脑进行控制的后门类木马。压缩包中表面上看命名为“图片”的文件,实际是快捷方式文件。用户双击快捷方式后,会加载同目录下木马程序运行,从而给用户电脑植入后门程序。

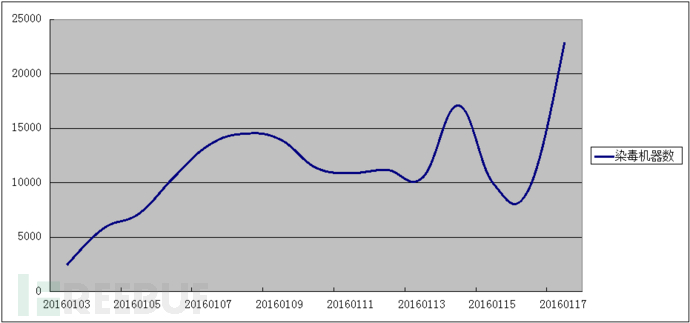

此类远控木马的核心功能是之前的Gh0st远控木马修改而成,具有较强的隐蔽性,在用户电脑上驻留后会盗取文件,监视屏幕操作,操作鼠标键盘等,对用户危害很大。虽然以前就有类似的案例传出,然而据哈勃分析系统监测,此类木马最近又开始急剧爆发,给全网带来了极大的安全风险。

二、详细分析

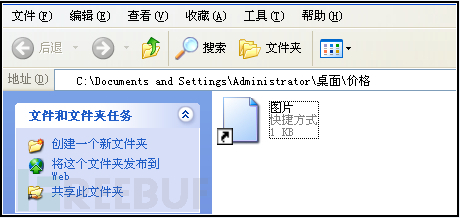

受害者解压自己收到的文件后,能够看到目录中有一个“图片”文件。

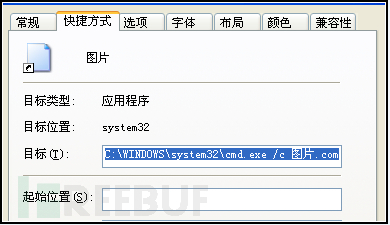

但仔细查看,其实是一个快捷方式。查看快捷方式内容,可以看到实则要运行一个图片.com的文件。

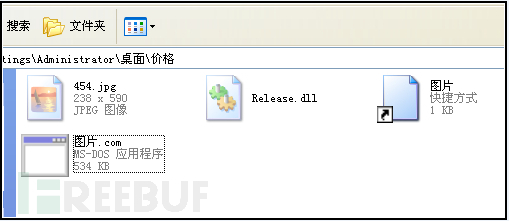

我们打开查看隐藏文件的选择框后,看到了三个隐藏文件,图片.com其实是一个可执行文。

图片.com运行后,首先会打开准备好的图片,让用户认为自己确实收到了一个图片文件,从而放松警惕:

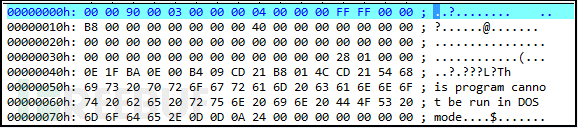

然后,会复制自己和Release.dll到系统文件夹下。用二进制编辑器打开Release.dll后可以看到是一个缺少了MZ头的PE文件

接下来,com文件会运行系统文件夹下的可执行文件,这次运行起来后,新进程会修复Release.dll的MZ头,使之成为完整的PE文件,然后加载执行了。主要的远控代码也是在dll中编写的。

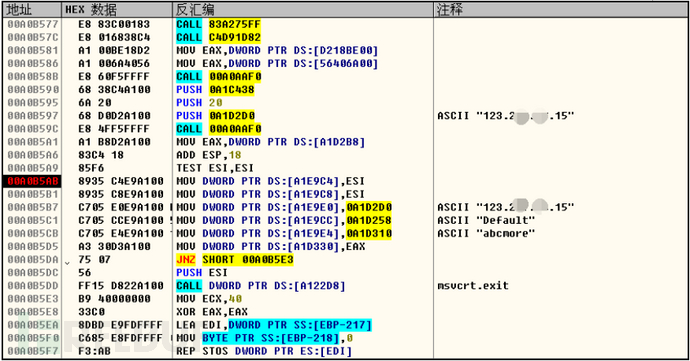

木马执行阶段,会先在内存中动态构造恶意代码,然后跳转执行。木马开始执行后,会尝试连接控制端ip地址

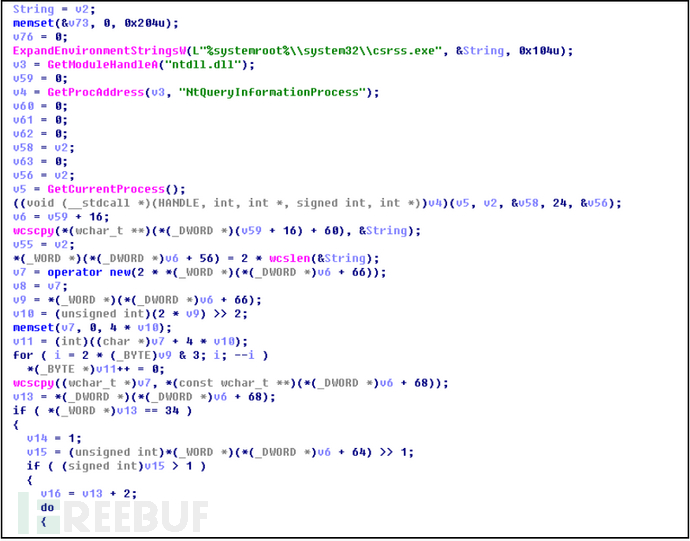

木马程序在其代码执行过程中加入了一些针对杀毒软件的检测,一旦发现用户机器上安装了某些杀毒软件,那么木马就会启用移花接木的方法,使用一些系统进程的进程结构信息字段替换掉木马进程自己的进程结构信息字段,以便达到伪装自己为白名单进程,绕过杀毒软件的目的。

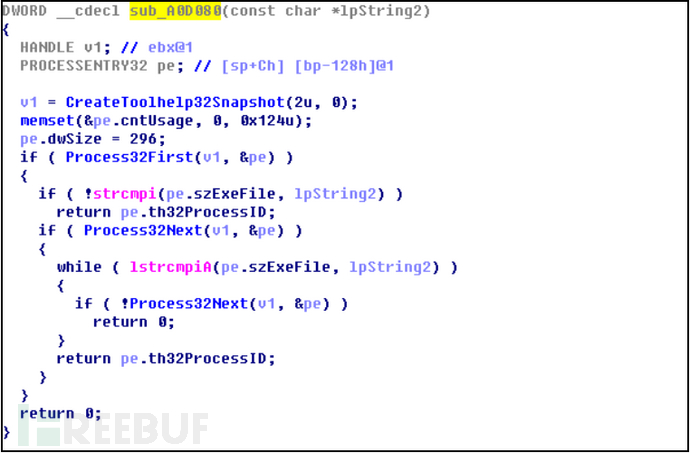

木马首先遍历系统进程列表,查找指定的杀毒软件进程。

一旦发现存在杀毒软件,便会读取系统进程”csrss.exe”的进程信息,将其中的一些关键字段替换木马进程自己的进程结构信息,达到欺骗杀毒软件的目的。

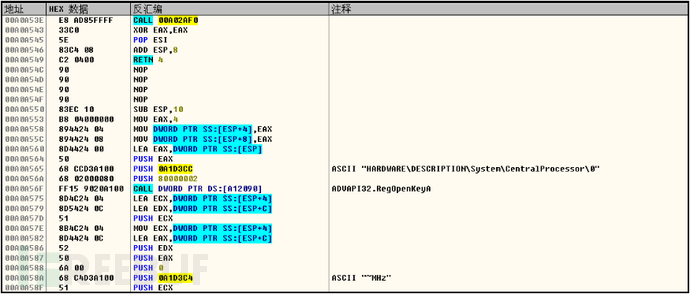

木马连接控制服务器成功后,会收集用户电脑上的CPU,操作系统等基本信息

然后,通过接收控制端的指令,执行文件管理,键盘鼠标操作,屏幕监控等操作。这部分控制指令经分析应该是借用了早年比较流行的木马gh0st的思路修改而成。

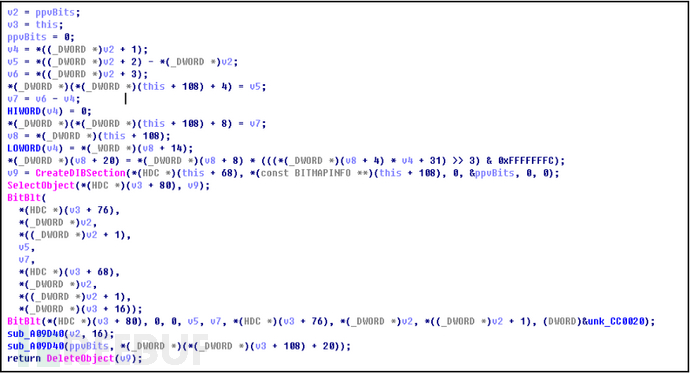

下面是木马通过复制屏幕窗口,进行屏幕监控的代码片段。

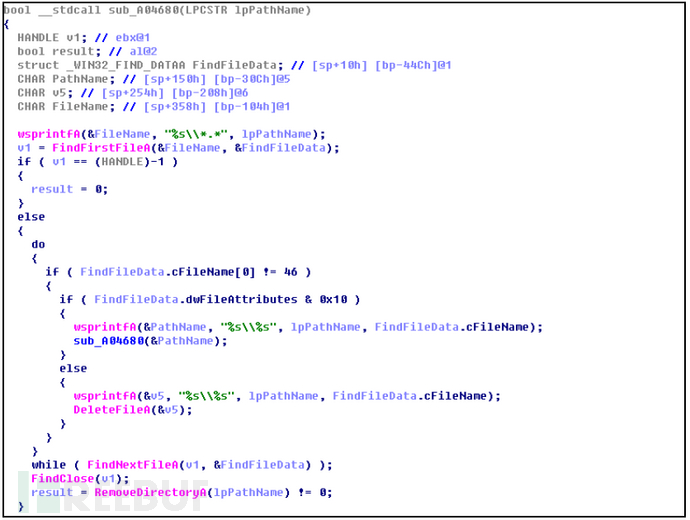

文件管理方面,木马实现了扫描用户机器目录,读取上传指定文件,以及删除指定文件等功能。下面是木马接收到控制端删除文件指令后执行删除操作的代码片段

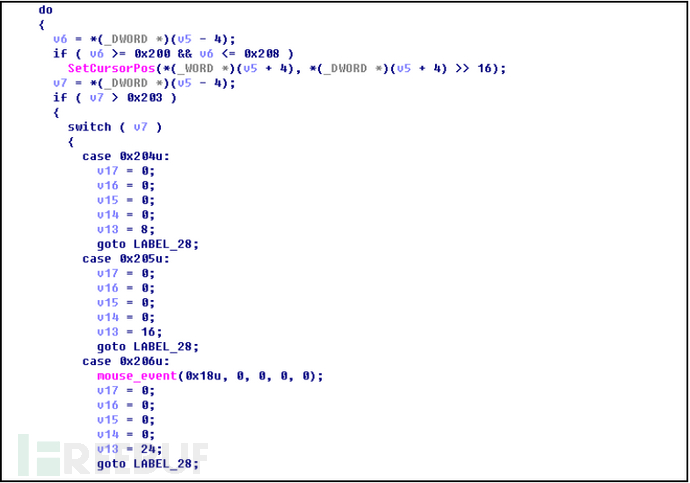

下面的部分是木马用于远程控制用户键盘鼠标的部分,通过键盘鼠标的控制可以直接在用户电脑上进行游戏装备的出售,购买等操作,给用户造成经济损失。

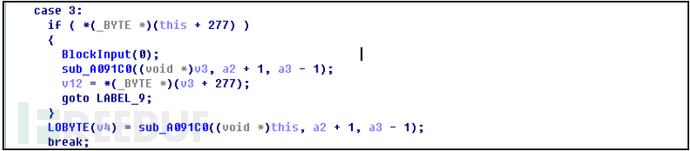

木马接收到控制命令后执行sub_A091C0函数,在此函数中进行鼠标键盘的具体操作。

三、建议

建议用户不要随意打开网上下载和他人传输过来的文件,最好先用病毒扫描程序检测安全后再打开。

本文地址:http://www.90qj.com/281.html 本文已经被百度收录,点击查看详情

版权声明:若无注明,本文皆为“挨踢 Blog”原创,转载请保留文章出处。