最新文章:

- Google Map api国内正常使用该如何配置(2021最新)

- wordpress国内网速慢加速及防DDOS攻击快速CF切换教程

- 2.18-3.31,共战疫情,阿里云免费送.网址域名

- Ubuntu安装时出现“failed to load ldlinux.c32”

- iconv函数报错 Detected an illegal character in input string

首页 信息安全

新型恶意软件“Bad Rabbit”袭击东欧

发布时间:2017年10月26日 评论数:抢沙发 阅读数:8521

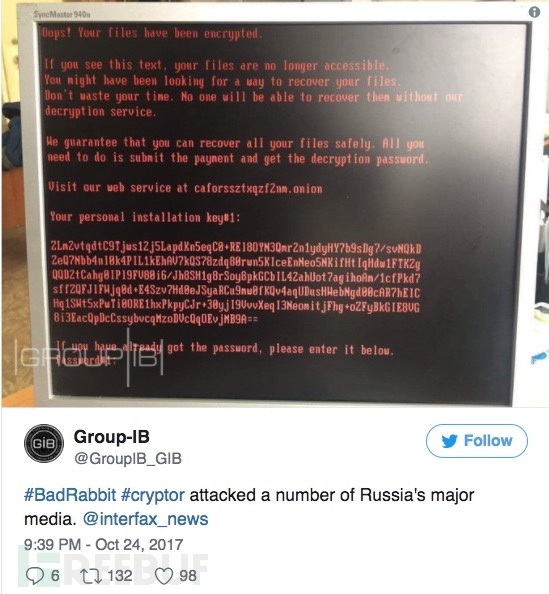

近日,一种新型的恶意软件“Bad Rabbit”在东欧国家引起了一阵不小的骚乱,很多政府和商业机构都受到了冲击。撰写本文时,“Bad Rabbit”已经蔓延到了俄罗斯,乌克兰,保加利亚和土耳其。已经确认的受害者有:乌克兰的敖德萨机场,基辅的地铁系统和基础设施部门;俄罗斯的两个新闻机构,Interfax 和 Fontanka。乌克兰的 CERT 团队已经对国内企业发出警报,提醒他们注意此次事件。

此次 Bad Rabbit 的蔓延速度和今年五六月份爆发的 WannaCry 和 NotPetya 相近。

Bad Rabbit 通过虚假 Flash 更新进行传播

ESET和Proofpoint的研究人员表示,Bad Rabbit 最初是通过虚假 Flash 更新传播,但它也可通过网络内部横向蔓延,这也解释了它为什么能在短时间内横跨多个机构。

卡巴斯基发布的一份报告谈到,公司的遥测数据显示:“ Bad Rabbit 是通过网站诱导(drive-by attack)传播的,受害者会从合法的新闻网站重定向到伪造的 Flash 更新下载站点。”

根据 ESET,Emsisoft和Fox-IT 的分析,Bad Rabbit 使用 Mimikatz 从本地计算机内存中提取凭证和硬编码凭证列表,它使用 SMB 和 WebDAV 访问同一网络上的工作站和 WebDAV [1, 2, 3]。

Bad Rabbit 还是一种磁盘编码器,和 Petya 和 NotPetya 类似。 Bad Rabbit 首先加密用户计算机上的文件,然后替换掉 MBR(主引导记录)。

完成以上任务之后,它会重启用户的电脑,而此时,用户电脑的 MBR 也被写入了勒索提示信息。这些信息和今年 6 月出现的 NotPetya 类似。尽管如此,在代码结构上来说,相似度并不是很高,Intezer 表示二者只有13%的代码复用。

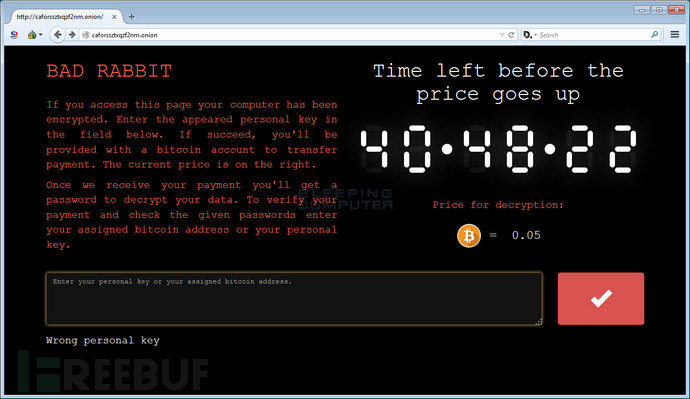

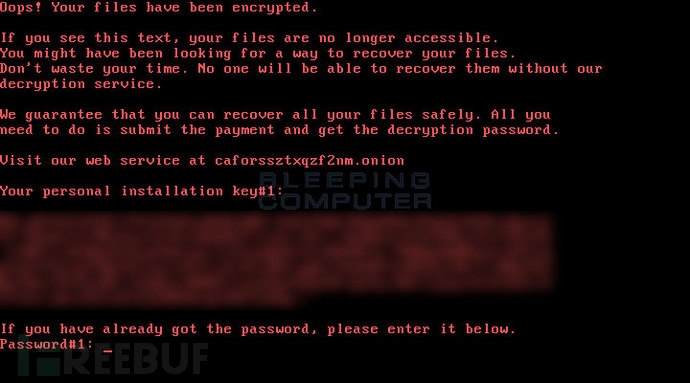

勒索提示信息上显示,受害者需要使用 Tor 浏览器访问特定站点,支付赎金 0.05比特币(约280美元)。受害者需在 40 小时内支付赎金,否则金额还会上涨。

仔细研究之后发现,Bad Rabbit 可能基于 DiskCryptor,它是一个开源的磁盘加密程序,和 HDDCryptor 类似。(今年早些时候,它攻击了旧金山的运输服务)

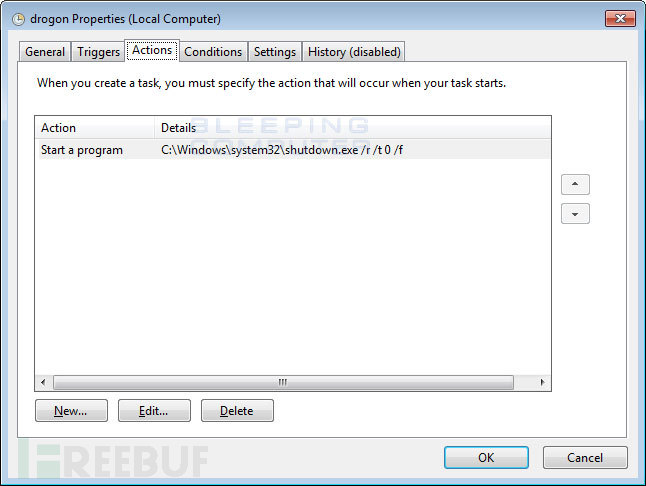

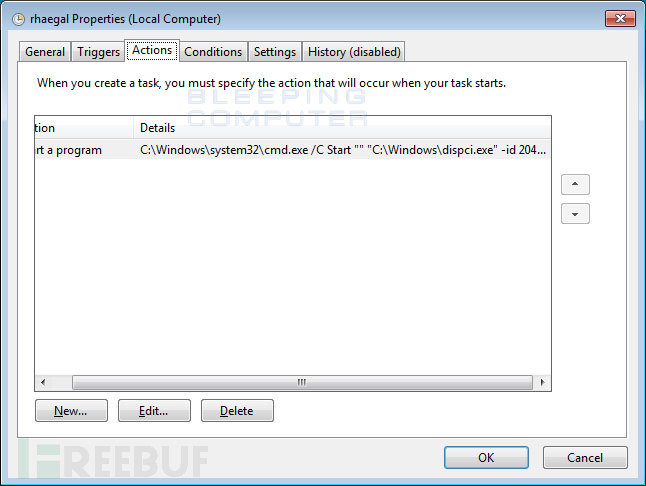

Bad Rabbit 的源码中还包含了很多《权力的游戏》中的角色名,如 Grayworm。此外,该勒索软件设定的三个任务名就叫 Drogon, Rhaegal, 和 Viserion,这是《权力的游戏》中三条龙的名字。

《权力的游戏》已经不是第一次出现在勒索软件中了,比如上次的加密勒索软件中就看到了它的身影。

Drogon scheduled task

Bad Rabbit 的技术信息

完整的技术分析还没出来,以下是我们掌握的相关信息。

正如上文所提到的,Bad Rabbit 这次是将目标对准了俄罗斯和东欧国家,通过虚假 Flash 更新站点诱导受害者下载勒索软件。当用户点击这些文本时,install_flash_player.exe 会自动下载。

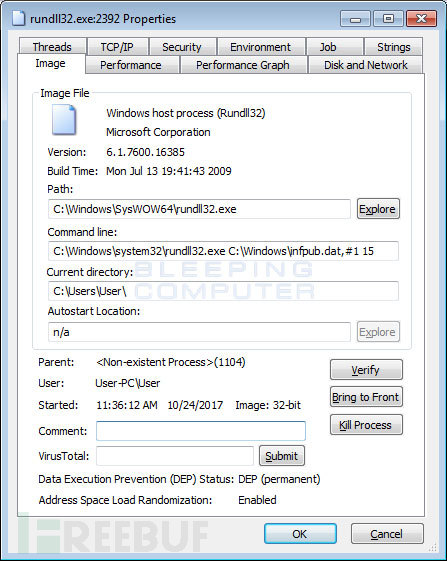

当执行完这个程序之后,它会生成一个文件 C:\Windows\infpub.dat,并使用命令行执行C:\Windows\system32\rundll32.exe C:\Windows\infpub.dat, #1 15。

Infpub.dat Executed via Rundll32.exe

一旦执行之后,Infpub.dat 会创建文件 C:\Windows\cscc.dat 和 C:\Windows\dispci.exe。Cscc.dat 就是DiskCryptor 中dcrypt.sys换个名字而已,然后 Infpub.dat 会创建一个 Windows 服务—— Windows Client Side Caching DDriver,用来执行 cscc.dat driver。

当电脑中出现用户记录时,Infpub.dat 还会创建一个 task 来执行 dispci.exe,名为 Rhaegal,也是《权力的游戏》里面的角色。这个 exe 会执行命令: “C:\Windows\dispci.exe” -id [id] && exit。

cscc.dat driver 和 dispci.exe 用来加密硬盘和修改 MBR,在受害者打开电脑的时候,就可以看到勒索提示信息了。

Bad Rabbit Boot Lock Screen

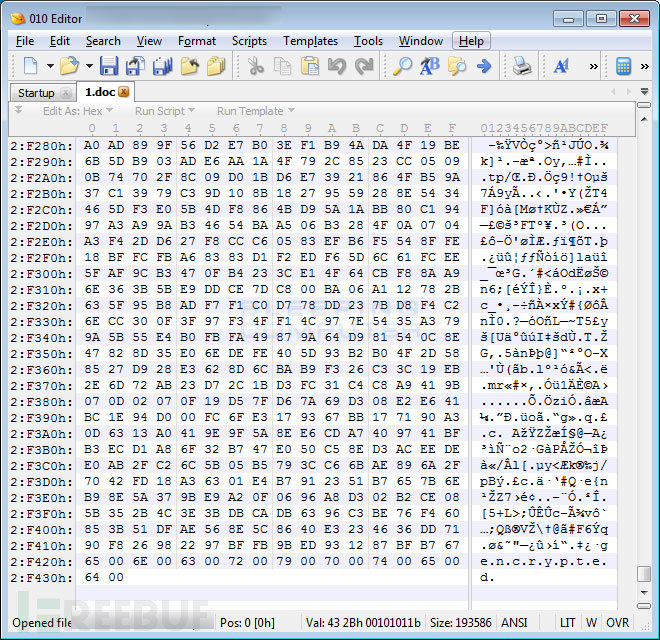

Infpub.dat 当然还有别的功能,安装完 DiskCryptor 组件之后,它还会对受害人文件在用户态上进行一次加密。似乎使用的是 AES 加密。

加密文件的 AES key 会用内嵌的 RSA-2048 公钥加密。现在还不知道最终的加密 key 在哪,但很可能是在被加密的文件中。

Bad Rabbit 加密文件时和别的勒索软件不同,它不会在加密文件后面加入新的扩展名。但它会在每个文件末尾插入加密后的标记字符串。

Encrypted File Marker

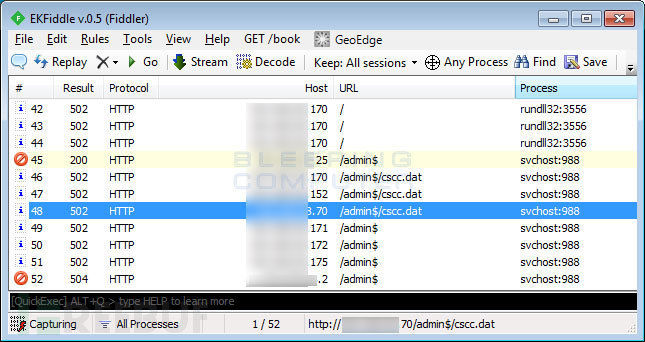

最后,Infpub.dat 还可以将 Bad Rabbit 通过 SMB 传播到其他电脑中。它通过 SMB 访问网络共享来窃取受害者电脑中的凭证和用户名密码。如果可以访问远程网络共享,它还会马上将自己复制,并在其他电脑上运行勒索软件。

这是 SMB 流量情况:

SMB Traffic

最后,Bad Rabbit 还会创建两个新 task 来重启计算机。这些 task也是用《权力的游戏》中的角色命名的——drogon 和viserion。这些 task 用于关闭并重启计算机,这样就可以在用户登录时执行其他程序,或是 Windows 启动之前锁定屏幕。

如何防范 Bad Rabbit:

建议用户关闭 WMI 服务,这样勒索软件就不会传播到你的网络上。

大多数的恶意软件都是通过钓鱼邮件,网站,app,第三方平台上的恶意广告传播的。所以,对那些来历不明的文件和网站,还是要格外小心。

而且,永远都不要从第三方平台下载 app,在官方平台下载时也要先阅读下面的评价。

对数据也要十分警惕,随时保持备份到存储设备上。

安装有效的杀毒软件,并时常更新。

附录:Bad Rabbit IOCs

Hashes:

install_flash_player.exe: 630325cac09ac3fab908f903e3b00d0dadd5fdaa0875ed8496fcbb97a558d0da infpub.dat: 579fd8a0385482fb4c789561a30b09f25671e86422f40ef5cca2036b28f99648 cscc.dat (dcrypt.sys): 0b2f863f4119dc88a22cc97c0a136c88a0127cb026751303b045f7322a8972f6 dispci.exe: 8ebc97e05c8e1073bda2efb6f4d00ad7e789260afa2c276f0c72740b838a0a93Files:

C:\Windows\infpub.dat C:\Windows\System32\Tasks\drogon C:\Windows\System32\Tasks\rhaegal C:\Windows\cscc.dat C:\Windows\dispci.exeRegistry entries:

HKLM\SYSTEM\CurrentControlSet\services\cscc HKLM\SYSTEM\CurrentControlSet\services\cscc\Type 1 HKLM\SYSTEM\CurrentControlSet\services\cscc\Start 0 HKLM\SYSTEM\CurrentControlSet\services\cscc\ErrorControl 3 HKLM\SYSTEM\CurrentControlSet\services\cscc\ImagePath cscc.dat HKLM\SYSTEM\CurrentControlSet\services\cscc\DisplayName Windows Client Side Caching DDriver HKLM\SYSTEM\CurrentControlSet\services\cscc\Group Filter HKLM\SYSTEM\CurrentControlSet\services\cscc\DependOnService FltMgr HKLM\SYSTEM\CurrentControlSet\services\cscc\WOW64 1Ransom Note:

Oops! Your files have been encrypted. If you see this text, your files are no longer accessible. You might have been looking for a way to recover your files. Don't waste your time. No one will be able to recover them without our decryption service. We guarantee that you can recover all your files safely. All you need to do is submit the payment and get the decryption password. Visit our web service at caforssztxqzf2nm.onion Your personal installation key#1:Network Activity:

Local & Remote SMB Traffic on ports 137, 139, 445 caforssztxqzf2nm.onionFiles extensions targeted for encryption:

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zipEmbedded RSA-2048 Key:

MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA5clDuVFr5sQxZ+feQlVvZcEK0k4uCSF5SkOkF9A3tR6O/xAt89/PVhowvu2TfBTRsnBs83hcFH8hjG2V5F5DxXFoSxpTqVsR4lOm5KB2S8ap4TinG/GN/SVNBFwllpRhV/vRWNmKgKIdROvkHxyALuJyUuCZlIoaJ5tB0YkATEHEyRsLcntZYsdwH1P+NmXiNg2MH5lZ9bEOk7YTMfwVKNqtHaX0LJOyAkx4NR0DPOFLDQONW9OOhZSkRx3V7PC3Q29HHhyiKVCPJsOW1l1mNtwL7KX+7kfNe0CefByEWfSBt1tbkvjdeP2xBnPjb3GE1GA/oGcGjrXc6wV8WKsfYQIDAQAB 参考链接:

https://www.bleepingcomputer.com/news/security/bad-rabbit-ransomware-outbreak-hits-eastern-europe/

https://thehackernews.com/2017/10/bad-rabbit-ransomware-attack.html?m=1

http://securityaffairs.co/wordpress/64713/malware/bad-rabbit-ransomware.html

http://www.securityweek.com/bad-rabbit-ransomware-attack-hits-russia-ukraine

*本文作者:Liki,转载请注明来自 FreeBuf.COM

本文地址:http://www.90qj.com/434.html 本文已经被百度收录,点击查看详情

版权声明:若无注明,本文皆为“挨踢 Blog”原创,转载请保留文章出处。