最新文章:

- Google Map api国内正常使用该如何配置(2021最新)

- wordpress国内网速慢加速及防DDOS攻击快速CF切换教程

- 2.18-3.31,共战疫情,阿里云免费送.网址域名

- Ubuntu安装时出现“failed to load ldlinux.c32”

- iconv函数报错 Detected an illegal character in input string

-

Linux主机被入侵后的处理案例

-

2015web渗透脚本入侵百集教程分享(无key)

-

使用MSF的meterpreter入侵windows8

-

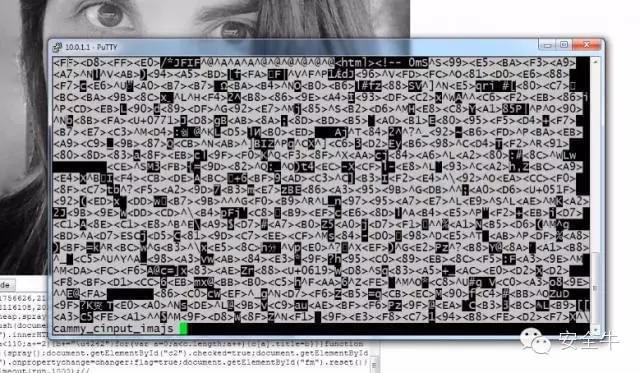

入侵你的电脑,只需一张图片

-

kali linux&入侵XP系统